Finalizamos con este post los scripts básicos para administrar Exchange 2010:

10.Install-AntispamAgents.ps1.- Uno de los trabajos habituales de los servidores con el rol EDGE Transport es realizar la higiene de mensages, chequeando tanto la entrada como la salida de correos de virus y spam.

En cuanto a los servidores con el rol HUB Transport, pueden realizar los mismos trabajos de higiene que los EDGE, pero los agentes AntiSpam no están instalados por defecto. Con este script activamos dichos agentes en nuestro servidores:

Una vez reiniciado el servicio (

Restart-Service MSExchangeTransport), podemos ver todos los agentes Anti-Spam que se han cargado y habilitado en nuestros servidores HUB Transpot:

Para desintalar dichos agentes, .\Uninstall-AntispamAgents.ps1.

11. Move-TransportDatabase.ps1.- De este ya hemos hablado en los Posts de Inst

alación del rol Hub Transport. Os resumo, una vez instalado el rol HUB Transport o EDGE Transport en un servidor, las bases de datos y logs de transacciones se instalan por defecto en el disco de sistema. Tenemos dos formas de moverlos a otros discos (que es lo recomendado), y una de ellas es usando este script:

.\Move-TransportDatabase.ps1 -QueueDatabasePath <ruta de destino> -QueueDatabaseLoggingPath <ruta de destino>

Ubicación por defecto:

Una vez ejecutado el script:

12. ActiveSyncReports.ps1.- Genera informes sobre los dispositivos que se conectan a nuestro servicio de ActiveSync. Lo podemos descargar de este

Link. y tiene esta pinta:

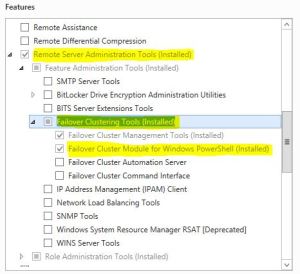

Necesitaremos tener instalado tanto Powershell v2 como

LogParser 2.2

13. Get-ADSchemaReport.ps1.- Este Script nos genera un informe con la historia de las actualizaciones realizadas en el Schema de Directorio Activo. Por fin podemos conocer el BigBang de nuestro AD. Lo podemos descargar desde este

link.

.\Get-ADSchemaReport.ps1 > ADSchemaReport.txt

Se que ha sido un poco duro todo esto de los Scripts pero ..... son muy utiles.

Bibliografia:

Technet.